Cuando iniciamos nuestro andar por el mundo de la computación en la nube, empezamos a escuchar muchos términos que no conocemos e incluso que pueden llegar a ser confusos cuando intentamos “descifrar” que se quiere decir cuando se utilizan. Quizás entre los primeros términos que vamos a escuchar están PAAS, IAAS y SAAS; en este post vamos a aclarar estas definiciones para poder iniciar más cómodamente nuestro “viaje” a través del “Cloud Computing”.

PAAS

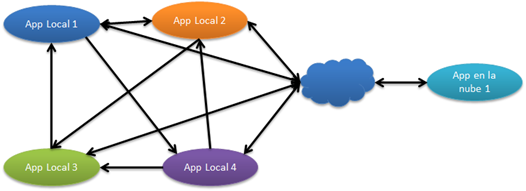

Es un “paquete” tecnológico en donde rentamos no solo aplicaciones, si no también el hardware, el almacenamiento y el sistema operativo a un proveedor en Internet; en otras palabras es comprar una plataforma pero consumirla como un servicio. En realidad, lo que vamos a rentar en PAAS son servidores virtuales con una serie de servicios previamente habilitados por el proveedor del servicio. Normalmente el proveedor del servicio se encarga de las actualizaciones del sistema operativo y de los componentes o servicios ofrecidos en el paquete. Igualmente se hace cargo de los fallos de las máquinas virtuales creando nuevas instancias en otros servidores físicos. PAAS es una “evolución” del SAAS en donde rentábamos una aplicación por usuario o por uso y se nos abstrae toda la plataforma necesaria para que esa aplicación funcione correctamente. En resumen podemos decir que PAAS es una plataforma en donde se puede desarrollar, probar e instalar software; es decir, el ciclo completo del ciclo de vida del desarrollo del software puede ser operado en PAAS.

En este apartado sin duda alguna la oferta más conocida es la de Windows Azure; sin embargo, podemos encontrar varias opciones más en el mercado tales como beanstack para desarrolladores java, o PHP Fog para desarrolladores PHP. En esta categoría me llamo mucho la atención una nube que se esta volviendo muy popular llamada AppHarbor la cual es una opción independiente para desarrollo en .NET.

Desventajas

Quizás el problema más evidente del PAAS es el llamado “lock-in” en que las empresas pueden caer. Esto se da principalmente porque dependiendo de las oportunidades de desarrollo que nos ofrece el proveedor, podríamos quedar sin posibilidad de llevarnos la aplicación a otra plataforma.

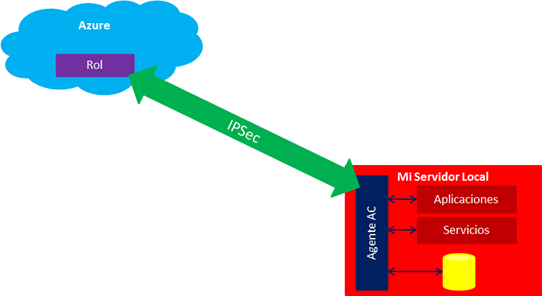

IAAS

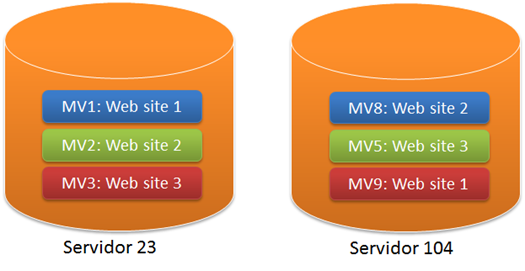

Este modelo de negocios nos permite rentar todo el equipamiento necesario para soportar las operaciones de la organización, incluido el almacenamiento, el hardware, servidores, redes, UPS, etc. El proveedor es dueño del equipo y es responsable por darle mantenimiento, espacio en la empresa y mantenerlo funcionando. En otras palabras estamos alquilando ese cuarto de servidores que vemos en nuestras empresas todos los días que por lo general no esta utilizado al 100%. Muchos de los servidores que vemos en esos cuartos están “idle” esperando los picos de consumo de la empresa.

La definición típica de IAAS es “El datacenter como un servicio, pagando por consumo”. Normalmente IAAS es algo así como máquinas virtuales “on demand” en donde se paga por horas por el tiempo que estas pasen en ejecución. Es importante notar que normalmente se tiene acceso como administrador a estas máquinas virtuales. El ejemplo más notable en este campo es Amazon con su AWS – Amazon Web Services.

SAAS

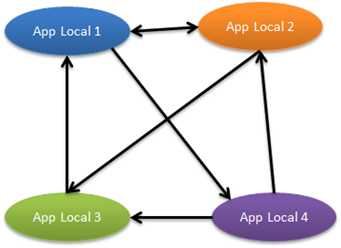

En este escenario es donde el consumidor se olvida de cualquier preocupación relacionada con el servicio completo.El proveedor tiene un control muy amplio en la parte administrativa de la aplicación y es responsable de actualizar, instalar, mantener y darle seguridad a la aplicación(es) que brindan el servicio adquirido o rentado. En este escenario el usuario final tiene muy poco control sobre la parte administrativa del servicio contratado. Algunos ejemplos de este modelo son GMail o Hotmail, ya que en ambos casos se pueden llevar a cabo un limitado número de acciones tales como enviar correo, leer un correo, etc. Ejemplos de SAAS en el mercado en este momento son “Google Apps For Business” y Office365. Igualmente muchos de los CRMs en línea pertenecen a esta categoría de Cloud Computing; por ejemplo, Microsoft Dynamics y SalesForce.

Estableciendo las diferencias

Para entender bien la diferencia entre estos modelos de servicio, vamos a hacer una tabla en donde vamos a mostrar cuál es la principal característica de cada uno de los modelos, con esto podemos luego establecer en donde tiene más control el usuario y donde tiene más control el proveedor del servicio.

| Modelo | Componentes |

| SAAS | Aplicaciones ( SalesForce, Dynamics, SAP) |

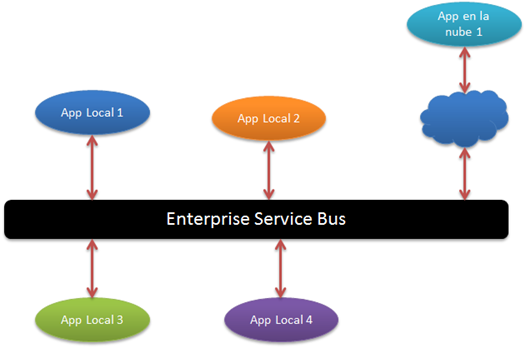

| PAAS | Middleware ( BD, ESB, Application Server, Cache Managment ) |

| IAAS | Virtualización, OS, Hardaware |

En el esquema de SAAS el control del proveedor y del cliente se ve a continuación:

En el esquema de PAAS el control del proveedor y del cliente se ve de la siguiente forma:

En el esquema resumido de IAAS se puede ver en la siguiente figura.

Etiquetas de Technorati:

Cloud Computing,

PAAS,

IAAS,

SAAS